Кибер-атаки из развлечения школьников стали не только инструментом «конкурентной» борьбы, но, и, в свете последних событий, становятся инструментом даже политической борьбы. Эта реальность, с которой так или иначе должны считаться не только коммерческие организации, но и государственные институты. В наших реалиях, бывают случаи, когда сами хакеры пытаются договорится с жертвой предстоящей атаки, сдавая своего заказчика.

Ниже история о том, как на клиента Космоновы, e-commerce платформу заказали DDos-атаку, исполнители решили больше «заработать» - известили жертву, запросили больше денег. После того как не договорились - началась атака, а потом “случайно” пришло еще одно письмо с предложением по “защите” от DDos-атак, подробнее о том, как у нас «заказывают» сайты.

*В целях конфиденциальности все личные данные скрыты

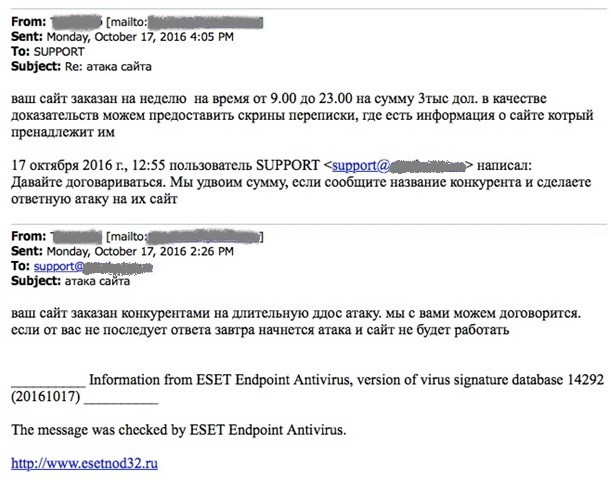

Эта эпичная история началась с письма, в котором администрация сайта извещалась о том, что конкуренты заказали на них DDos-атаку.

Администрация, естественно, пыталась договорится с хакерами чтобы выяснить - кто “заказал” атаку? Ответа на письмо не последовало, т.е. договорится с хакерами не удалось. Эта переписка происходила 17 октября 2016 в конце рабочего дня – первое письмо об атаке пришло около 16:00.

На следующий день начались атаки, вначале это была атака по сценарию UDP флуд, для разминки так сказать. После того как эта атака была отбита, последовала вторая волна атак по сценарию HTTP флуд. Но все атаки были отбиты самим провайдером (e-commerce платформа размещена в датацентре Cosmonova).

Для справки:

UDP-флуд — сетевая атака типа «отказ в обслуживании», использующая бессеансовый режим протокола UDP. Заключается в отправке множества UDP-пакетов (как правило, большого объёма) на определённые или случайные номера портов удалённого хоста, который для каждого полученного пакета должен определить соответствующее приложение, убедиться в отсутствии его активности и отправить ответное ICMP-сообщение «адресат недоступен». В итоге атакуемая система окажется перегруженной: в протоколе UDP механизм предотвращения перегрузок отсутствует, поэтому после начала атаки паразитный трафик быстро захватит всю доступную полосу пропускания, и полезному трафику останется лишь малая её часть. Подменив IP-адреса источников в UDP-пакетах, злоумышленник может перенаправить поток ICMP-ответов и тем самым сохранить работоспособность атакующих хостов, а также обеспечить их анонимность

HTTP-флуд - это наиболее распространенная flood атака. В ее основе – отсылка HTTP-запросов GET на 80-й порт. Это приводит к такому состоянию загрузки сервера, что он оказывается неспособным к обработке других запросов. Данная flood атака может быть нацелена как на корень сервера, так и на его скрипт, занятый выполнением ресурсоемких задач. Распознание данной атаки возможно путем выявления быстрого роста количества запросов к одному или нескольким скриптам на сервере и быстрому росту логов сервера.

DoS (Denial of Service — отказ в обслуживании) — хакерская атака на вычислительную систему с целью довести её до отказа, то есть создание таких условий, при которых добросовестные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён. Целью «вражеской» системы может быть и шагом к овладению системой (если в нештатной ситуации ПО выдаёт какую-либо критическую информацию — например, версию, часть программного кода и т. д.). Но чаще это мера экономического давления: потеря простой службы, приносящей доход, счета от провайдера и меры по уходу от атаки ощутимо бьют «цель» по карману. В настоящее время DoS и DDoS-атаки наиболее популярны, так как позволяют довести до отказа практически любую систему, не оставляя юридически значимых улик.

Маленький штрих: вишенка на торте!

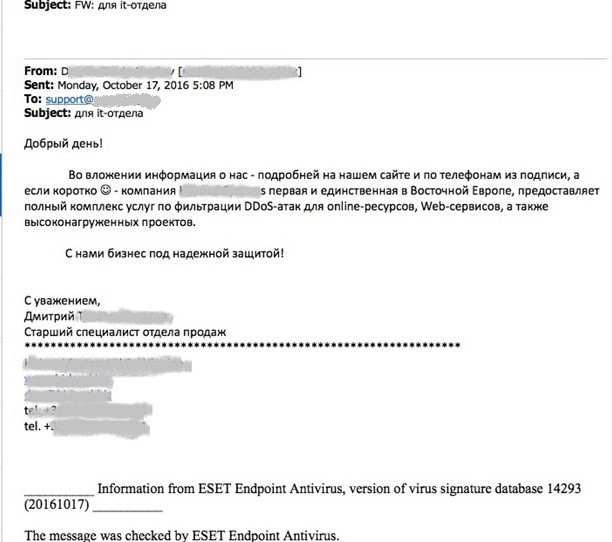

Но вот еще что интересно, 17 октября, за день до атаки, через час после первого письма о готовящейся атаке (в 17:08), “случайно” пришло письмо с предложение о защите от DDoS:)

Как говорится «Совпадение? – не думаем!». Навряд ли хакеры и «спецы по безопасности» – одна и таже компания, так как не просто совмещать сразу 2 роли - и «взломщика» и «специалиста по безопасности», продающего решение от DDos-атак. Но тот, кто послал письмо, скорее всего, знал о готовящейся атаке от самих же хакеров и решил еще и заработать на уязвимом положении жертвы будущей атаки (мы не знаем этого наверняка, поэтому скрыли все контакты «специалиста по безопасности»).

Мораль сей басни такова, что лучше не тратить деньги и время на атаки конкурентов, а гораздо выгоднее вложить эти средства в развитие/продвижение собственного сайта/сервиса.

Суть DDos-атак не изменилась, но нужно защищаться

ИТ-сфера развивается, усложняется, поэтому и усложняются атаки. Технически, DDos-атака как была так и осталось комплексом действий, где цель - “забить” канал связи, при котором будет недоступен сайт/сервис. Это возможно при разных сценариях. Из-за усложнения ИТ-инфраструктуры меняются составляющие “архитектуры” через которые идет атака. Раньше для этого взламывались рабочие компьютеры – но это затратно и не так эффективно. Последний тренд, о котором сообщают ИТ-инженеры по кибер-безопасности - атака через элементы виденаблюдения. Взламываются регистраторы и IP-камеры так как чаще всего эти устройства работают на Open Source решениях и уязвимы для злоумышленников. Затем эта ботнет-сеть начинает атаковать какой-то адрес. Такой распределенной сетью, которая атакует (шлет запросы) могут быть любые «вещи с подключением к интернету» ведь той же IP-камере, или холодильнику с подключением к сети, все равно куда слать запрос. Также сейчас массово взламываются роутеры, которые есть почти в каждом домохозяйстве и они также используются в distributed (распределенной) атаке DoS. Таким образом «интернет вещей», который сулит блага цивилизации может обернуться уязвимостью всей огромной современной ИТ-инфраструктуры.

Масштаб и сценарий атаки зависит от цели. Кибер-атака - это целый комплекс мероприятий, который требует тщательной подготовки: социнженерия, сканирование сети, выявление слабых мест.

В случае с сайтом этого клиента целью атаки был недельный (!) перерыв в доступе к сайту – чтобы вышибить сайт из поискового индекса. На восстановление прежних, до атаки, позиций сайта в поисковиках у администраторов сайта ушло бы до 1 месяца или больше, что для клиента равносильно катастрофе.

Также никто не может исключать человеческий фактор, сводящий на нет все усилия по защите ИТ-периметра. Иногда причина пробелов в ИТ защите не в качестве решений по безопасности, а в правильном их использовании и настройке. Другими словами, даже приобретя хорошее дорогостоящее решение по защите, сам по себе инструмент должен использоваться в правильном варианте ИТ-инфраструктуры. Нужной компетенцией в правильной настройке защиты ИТ обладают провайдеры.

Основные виды защиты от DDos

Если раньше атаковались сервера, находящиеся у клиента, теперь атакуются мощности провайдеров. Но у провайдеров (ЦОДов) гораздо больше возможностей защиты. Провайдеры могут предоставлять разные уровни защиты своих клиентов от DDos-атак на их сайты/сервисы/данные. Датацентры, для которых сохранение и защита данных клиентов – кровная забота, могут по разному защищаться от атак на своих клиентов, вот несколько возможных вариантов разных по уровню и глубине защиты.

Первый уровень защиты: блокировка IP адреса, на который идет атака. При этом варианте происходит полная блокировка всего трафика на конкретный клиентский IP - сайт клиента будет недоступен до того как получит защиту, или до завершения атаки. Но другие IP адреса клиентской инфраструктуры подхватывают работу и полностью восстанавливают доступ к сайту/сервису/данным клиента.

Второй вариант защиты: блокировка всего трафика на конкретный клиентский IP по конкретному порту/портах. Эта услуга удорожает стоимость канала связи для клиента, жертва атаки не будет доступна со всего интернета по запрещённому порту. Но порты, которые используются для сервисов, продолжают свою нормальную работу.

И, наконец третий и самый продвинутый вариант: специальные программно-аппаратные решения анализируют входящие запросы для распознавания атаки. На первом этапе происходит фильтрация запросов, которые не проходят алгоритм авторизации браузера. Затем включается множественные алгоритмы различной проверки входящего трафика. Эти устройства ставятся в разрыв сети, которые без задержек анализируют трафик. При этом такая защита прозрачно пропускает поисковых ботов и заявленные скрипты автоматизации. Естественно этот вариант защиты у провайдеров является самым дорогим.

Все атаки были отбиты, но администрация e-commerce платформы приобрела у провайдера в датацентре Космонова самую продвинутую защиту от DDos, и, очевидно, не жалеет об этом.

Космонова – компания предоставляющая комплексные ИТ решения для бизнеса: - интернет для бизнеса (собственная опто-волоконная сеть), - собственный Датацентр, - облако в Европе, - облако в Украине.